Schaut man heute in die Fachpresse dann finden wir immer wieder Artikel zum Thema Mobility, Mobile Device Management oder auch Bring Your Own Device. Oft wird in diesen Beiträgen die Annahme vertreten, dass Mitarbeiter heutzutage Erwarten mit ihren mobilen Geräten jederzeit und von jedem Ort auf das Firmennetzwerk zugreifen zu können. Im waren Leben betrifft dies aber lediglich einen kleinen Teil der Mitarbeiter. In Umfragen hat sich gezeigt, dass dieser Zugriff von den Mitarbeitern in der Führungsebene gewünscht ist, der größere Teil der Belegschaft macht sich dagegen eher Sorgen, welche Erwartungshaltung vom Unternehmen mit der ständigen Erreichbarkeit verknüpft ist. Unternehmen fordern teilweise, natürlich auch auf Druck des Betriebsrats, die Zustellung von E-Mails am Abend sowie am Wochenende zu unterbinden. Aber ist das die richtige Lösung?

Sicherlich sollte die Nutzung von mobilen Geräten im Unternehmen nicht blockiert werden, aber es gibt einige Regeln die definiert und eingehalten werden sollten. Es gibt mittlerweile zahllose Artikel und Whitepaper die uns zeigen sollen, warum Unternehmen auf Business Mobility setzen sollten und wie sie diese sicher und effizient einführen können. Mir ist bisher allerdings kein guter Artikel bekannt, der sich mit dem Mitarbeiter und seinen Ansprüchen auseinandersetzt. Ein Beispiel dazu. Ein Mitarbeiter der viel auf Reisen ist und oft mit der Bahn von A nach B fahren muss, kann aus dem Fenster schauen oder bereits in der Reisezeit produktiv sein. Mit seinem mobilen Gerät ist er in der Lage, z.B. Dokumente zu verfassen, E-Mails zu beantworten oder auch an Online-Meetings teilzunehmen. Dagegen ist auch nichts einzuwenden und sollte vom Unternehmen auch unterstützt werden. Wenn jedoch der Vorgesetzte ein Meeting in den Abendstunden einberuft oder am Wochenende Dokumente zum Review verschickt sieht die Sache schon wieder anders aus. Egal ob es sich hier um eine direkte oder um eine indirekte Erwartungshaltung des Vorgesetzten handelt, der Mitarbeiter wird hier, wenn auch oft unbewusst, unter Druck gesetzt. Und schon bekommt der Ansatz von Business Mobility für beide Parteien einen negativen Eindruck.

Aber auch die Mitarbeiter, die dem Thema offen gegenüberstehen und mit der nötigen Selbstdisziplin ihre mobile Geräte verwenden, z.B. nicht am Wochenende E-Mails beantworten, werden oft durch falschverstandene Implementierungen von MDM Lösungen und Mobility Richtlinien ausgebremst. Nahezu 100% der Mitarbeiter verwenden mittlerweile privat mindestens ein mobiles Gerät. Es gibt heutzutage niemanden mehr, der nicht zumindest ein Smartphone sein eigen nennt. Viele besitzen zusätzlich oft noch ein Tablett und/oder auch ein privates Notebook. Man kann an dieser Stelle durchaus behaupten, dass ihre Mitarbeiter durchaus mit dem Umgang von mobilen Geräten vertraut sind. Also warum jetzt noch zusätzlich unternehmenseigene Geräte an die Benutzer ausgeben?

Die Gründe dafür sind natürlich klar. Unternehmenseigene Geräte lassen sich besser integrieren und verwalten, sie sind im Idealfall vom gleichen Hersteller und verwenden das gleiche Betriebssystem und lassen sich somit besser von der IT-Abteilung unterstützen und verwalten. Für den Mitarbeiter ist das aber ein zusätzliches Gerät, was die Nutzung nicht unbedingt komfortabler macht. Auf der anderen Seite sind das natürlich auch Kosten für das Unternehmen, die mit dem BYOD Gedanken durchaus vermeidbar sind. Wie bekommen wir aber den Schutz der Unternehmensdaten durch MDM Lösungen mit der gewünschten, uneingeschränkten Nutzung des privaten mobilen Gerätes zusammen.

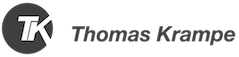

Natürlich können wir uns hier die Sicherheitsbrille aufsetzen und einfach behaupten – “Sicherheit ist nicht komfortabel”, denn wir schließen ja auch unsere Haustür ab obwohl es komfortabler wäre diese einfach offen zu lassen. Wenn wir es allerdings mit der Sicherheit übertreiben, verlieren wir aber die Akzeptanz der Mitarbeiter und somit auch den gewünschten Zuwachs an Produktivität und Effizienz den wir erwarten. Und da die meisten der Mitarbeiter sich mit mobilen Geräten gut auskennen werden genau diese Mitarbeiter auch Wege an den Sicherheitsrichtlinien vorbei finden.

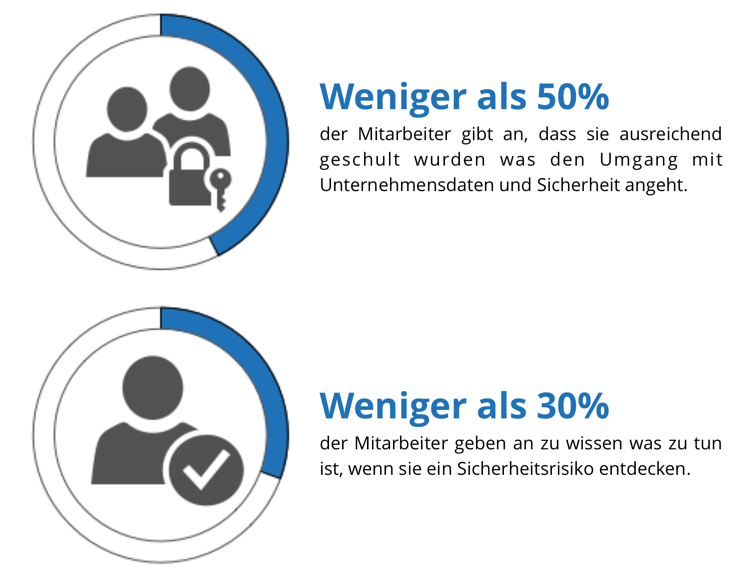

Welche Konsequenzen das allerdings haben kann, wenn z.B. Unternehmensdaten in die falschen Hände geraten oder unberechtigte Personen über ein gestohlenes Endgerät in das Unternehmensnetzwerk eindringen, ist vielen oft überhaupt nicht bewusst.

Auch wenn alles zuvor geschriebene sehr negativ klingt sollten sich Unternehmen der Aufgabe stellen. Business Mobility kann viele Aspekte ihrer Prozesse verbessern und Abläufe wesentlich agiler und flexibler Gestalten. Wenn sie sich heute diesem Trend verschließen, können ihre Kunden morgen schon beim Wettbewerb sein. Vergessen sie an dieser Stelle alle meine (und auch ihre) negativen Einwände und versuchen sie möglichst unvoreingenommen das Thema zu betrachten. Um sie damit nicht allein zu lassen, hier mal ein paar nützliche Tips aus der Praxis.

Vor der Einführung

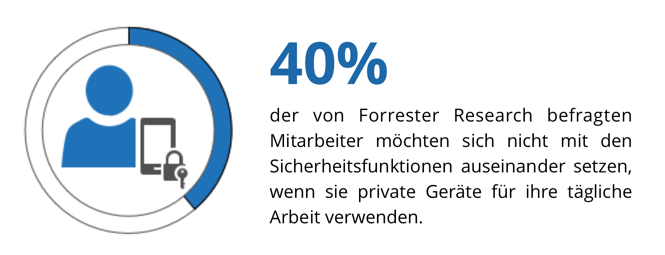

Wenn sie sich noch mit der Einführung befassen sollten sie bedenken, dass bereits viele private mobile Geräte im Unternehmen vorhanden sind. Die Einführung von Business Mobility ist garantiert schon von statten gegangen. Mitarbeiter werden heute schon geschäftliche Mails an ihren privaten Account weiterleiten oder Dokumente über DropBox teilen. Die Illusion, dass sie Mobility jetzt erst einführen, sollten sie gleich vergessen. Wichtig an dieser Stelle ist, dass sie eine gewisse Balance zwischen dem Anwenderverhalten, der Sicherheit und natürlich den Unternehmenszielen finden. Wenn sie an dieser Stelle Richtlinien, Gerätetypen von “oben” einfach durch drücken, werden ihre Mitarbeiter bei den bereits bewährten Methoden bleiben und ihre “Sicherheit” einfach umgehen. Für Unternehmen die sich an vorgegebene rechtliche und Behördliche Auflagen halten müssen ist dies wahrscheinlich der einzige Weg um die Einhaltung der Richtlinien sicher zu stellen.

Der bessere Weg für Unternehmen die Wert auf Agilität und Innovationen legen ist der BYOD Ansatz. Es macht hier deutlich mehr Sinn, die bereits vorhandenen Geräte auf eine sinnvolle Art und Weise in das Unternehmen zu integrieren. Arbeit und Privatleben müssen auch hier getrennt und über Richtlinien vorgegeben werden. Das Unternehmen kann hier aber viel über die Arbeitsweise seiner Mitarbeiter lernen und nach und nach diese in die eigenen Richtlinien adaptieren. Da dieser Ansatz aber ebenfalls sehr agil ist und ständigen Änderungen unterliegt, unterstützt er zwar die Flexibilität der Mitarbeiter kann aber unter Umständen nicht mehr zu langfristig geplanten Unternehmenszielen passen.

Wie finden wir jetzt einen gangbaren Weg?

1. Endgeräte

Legen Sie fest welche Geräteklassen sie im Unternehmen unterstützen möchten. Natürlich möchte der Mitarbeiter gerne ein Tablett nutzen, aber oftmals passt eben dieses Gerät nicht zum geforderten Einsatzzweck. Sprechen sie mit ihren Mitarbeitern warum sie eben genau dieses Endgerät verwenden wollen. Legen sie dann die Geräteklassen fest, welche im Unternehmen verwendet werden sollen und dürfen. Smartphones und Notebooks gehören sicher in das Portfolio, machen sie sich aber hier unbedingt mit den möglichen Betriebs- und Supportkonzepten vertraut, nicht jedes Endgerät bietet die erforderliche Unterstützung für Peripherie (Drucker, Scanner etc.). Notfalls beschränken sie die Auswahl der unterstützen Geräte auf bestimmte Hersteller oder verlangen eine bestimmte Ausstattung. Sind sie sich unsicher, dann beschaffen sie eines dieser Geräte und lassen es von der IT, dem Support und dem Mitarbeiter testen.

2. Betriebssysteme

Es macht keinen Sinn, alles zu unterstützen was derzeit auf dem Endgerätemarkt verfügbar ist. Legen sie die beiden oder bestenfalls drei größten Betriebssysteme als Unternehmensstandard fest. Im Normalfall sollten dies iOS, Android und Windows Mobile sein. An dieser Stelle wird auch eine EMM Lösung interessant, denn nicht jedes Betriebssystem unterstützt auch alle Sicherheitsfunktionen der EMM Lösung. Beziehen sie an dieser Stelle auch bereits den oder die Hersteller der EMM Lösung ein. Hier macht es Sinn Features zu vergleichen.

3. Daten

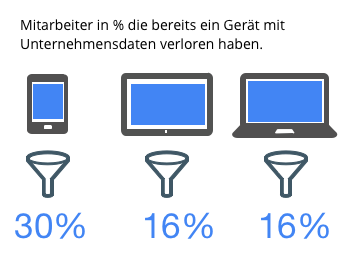

Prinzipiell habe unternehmenskritische Daten auf einem mobilen Endgerät nichts zu suchen. Das Risiko, dass ein Gerät verloren geht oder gestohlen wird ist größer je kleiner das Gerät ist.

Auch wenn sie Daten nur zur Ansicht auf das Gerät übertragen und diese nicht dauerhaft auf dem Gerät speichern, befinden sich diese Daten erstmal auf dem Gerät und müssen dort sicher (am besten verschlüsselt) verwahrt werden. Sobald das Gerät gesperrt wird, entweder durch den Benutzer oder automatisch durch das Betriebssystem müssen diese zwischengespeicherten Daten gelöscht werden. Auch die Übertragung der Daten auf das Gerät sollte immer verschlüsselt sein. Wenn wir an dieser Stelle einmal ehrlich sind, werden wir Daten auf dem Endgerät nicht verhindern können. Oftmals müssen Dokumente bearbeitet werden und können natürlich nicht jedes mal entfernt werden. Wir sollten aber sicherstellen, dass die Anzahl dieser Daten zu gering wie möglich ist.

4. Anwendungen

Hier müssen wir sicherlich die meiste Arbeit investieren. Der beste Weg ist es, bevor wir ein Satz an Anwendungen vorgeben, zu schauen welche Anwendung der Mitarbeiter heute bereits für welchen Einsatzzweck nutzt. Sie befinden sich hier im Wettbewerb mit jeder Anwendung die im AppStore der Hersteller verfügbar ist. Sobald sie hier keine oder nur eine schlechtere Lösung (Bedienbarkeit, Funktionalität etc.) als die bevorzugte Anwendung der Mitarbeiter anbieten, wird niemand diese Lösung nutzen sondern wieder auf die gewohnte Anwendung, mit allen Sicherheitsproblemen, ausweichen. Sprechen sie mit ihren Mitarbeitern welche Anwendungen sie derzeit einsetzen und welchen Einsatzzweck sie damit erfüllen. Das geht sehr gut über eine Webumfrage, scheuen sie nicht bei Unklarheiten auch persönliche Gespräche zu führen. Nur wenn sie verstehen was ihre Mitarbeiter mit diesen Anwendungen erledigen können sie eine adäquate Alternative zur Verfügung stellen. Vielleicht macht es eventuell sogar Sinn, genau diese Anwendung in das Portfolio aufzunehmen. Viele dieser Anwendungen sind meist auch in einer Enterprise Version erhältlich. Sobald das Portfolio an Anwendungen steht, müssen wir uns Gedanken darüber machen wie wir diese Anwendungen auf das Endgerät bekommen. Jede am Markt befindliche EMM Lösung hat mittlerweile auch einen MAM (Mobile Application Management) Teil, der genau für solche Aufgaben gedacht ist. Wichtige Fragen sind hier:

-

Wie wird die Anwendung auf das Endgerät provisioniert?

-

Welche Einstellungen / Einschränkungen sind möglich?

-

Welche Sicherheit ist für die von dieser Anwendung erzeugten bzw. verarbeiteten Daten möglich (Stichwort “verschlüsselte Container”)?

-

Wie kann der Benutzer diese Anwendung selbst installieren bzw. deinstallieren (Stichwort “Self-Service”)?

-

Wie kommunizieren diese Anwendungen mit anderen auf dem Gerät installierten Anwendungen (Stichwort “Öffnen mit..”) und wie kann ich das Einschränken?

Übrigens, die “Killeranwendungen” auf fast allen Smartphones und Tablets sind E-Mail und FileSharing (Stichwort “DropBox”). Machen sie sich besonders damit vertraut wie ihre Mitarbeiter E-Mail und FileSharing Dienste nutzen.

5. Netzwerkzugang

Oft vergessen oder einfach nur nicht ausreichend Betrachtet, ist der Zugang zum Unternehmensnetzwerk. Hier geht es nicht nur um die reine Verbindung über VPN’s, sondern auch die Authentifizierung der Benutzer und das Management der mobilen Datenverträge.

-

Der Zugang zum Netzwerk sollte natürlich über VPN erfolgen, doch ist die bestehende Lösung auch noch für eine Vielzahl an mobilen Geräten geeignet? Eine VPN Lösung die irgendwann einmal für ein paar Home-Office Benutzer angeschafft wurde, ist sicher nicht in der Lage mehrere hundert mobile Geräte zu unterstützen. Achten sie unbedingt auf eine richtige Dimensionierung und auch auf eine zukunftsweisende Skalierung der VPN Lösung.

-

Wie authentifizieren sich ihre Benutzer, reicht Benutzername und Passwort aus oder benötige ich eine 2-Faktor Authentifizierung? Alles was über das Internet öffentlich zu erreichen ist, sollte niemals nur Benutzername und Passwort für die Authentifizierung verwenden. Typischerweise werden hier oft Clientzertifikate eingesetzt. Per Definition ist dies aber keine 2-Faktor Authentifizierung. Wird das Gerät entwendet, ist der Dieb bereits im Besitz des Zertifikats und benötigt jetzt nur noch das entsprechende Passwort oder die PIN. Auch SMS Tokens, die auf das gleiche Gerät gesendet werden, machen es einem Angreifer relativ einfach. Besser sind in diesem Fall Hardware-Tokens, denn die Wahrscheinlichkeit das beides verloren oder gestohlen wird ist sehr gering.

-

Ist nach der erfolgreichen Authentifizierung SSO (Single-Sign-On) möglich oder müssen meine Benutzer bei den unterschiedlichen Diensten ihre Anmeldedaten erneut eingeben? Wenn sie die Akzeptanz der Benutzer nicht verlieren wollen, sorgen sie für eine vernünftige SSO Lösung. Wenn ihre Benutzer mehr als zweimal Benutzername und Passwort auf ihrem Mobilgerät eingeben müssen, werden sie schnell effektivere Wege um ihre Lösung herum finden.

-

Sind die Datenverträge ausreichend dimensioniert? Ältere Mobilfunkverträge enthalten meist keine 4G Option und werden auch im 3G Netz bereits nach 300 MB gedrosselt. Achten sie darauf, dass ihre Verträge für das zu erwartende Datenaufkommen entsprechend dimensioniert sind. Heute sind sogenannte Flatrates mit 1 – 3 GB der Standard.

6. Mitarbeiter

Der Punkt Mitarbeiter ist einer der wichtigsten. Haben sie ihre Mitarbeiter nicht mit im Boot, sind alle Überlegungen der vorherigen Punkte nutzlos und ihr Business Mobility Projekt ist zum scheitern verurteilt. Lassen sie mich das Thema Mitarbeiter noch etwas weiter herunter brechen.

6.1 Betriebsrat

Existiert im Unternehmen ein Betriebsrat, dann beziehen sie diesen von Anfang an in das Projekt ein. Auf der einen Seite liefert ihnen der Betriebsrat wertvolle Informationen über die Belegschaft und auf der anderen Seite hat er gerade im Bereich Mobile Device Management (Stichwort GPS Tracking) ohnehin ein Mitspracherecht. Treffen sie keine Entscheidung ohne den Betriebsrat mit einzubeziehen.

6.2 Schulungen

Ohne Schulungen werden sie nicht viel weiter kommen. Sie müssen in erster Linie ihren Help-Desk schulen. Dieser wird sich mit einer Vielzahl neuer Geräte und Technologien auseinandersetzen müssen. Ihre Benutzer erwarten vom Help-Desk schnelle und qualifizierte Hilfe bei Problemen. Wenn ihr Help-Desk das nicht liefern kann, sinkt auch hier schnell die Akzeptanz der Benutzer. Lassen sie sich nicht vorgaukeln, dass die heutigen Benutzer ihre eigenen Geräte besser kennen und sich selbst helfen. Fakt ist, dass die erste Anlaufstelle bei Problemen immer noch der Help-Desk im Unternehmen ist. Allerdings ist eine gute Idee ein Forum oder ein Wiki den Benutzern zur Selbsthilfe an die Hand zu geben.

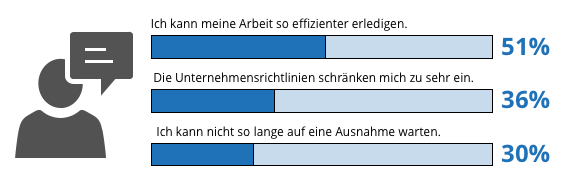

Auch alle anderen Mitarbeiter benötigen Schulungen. In erster Linie müssen sie im Bereich Datensicherheit geschult werden, denn oftmals Wissen die Mitarbeiter nicht wie sie mit Daten umzugehen haben und welche Konsequenzen ein Verlust der Daten hat. Sensibilisieren sie ihre Mitarbeiter und erklären dazu auch, warum eine bestimmte Richtlinie erstellt wurde und welchen Zweck sie hat.

Wenn wir schon beim trainieren sind. Vergessen sie bei den Schulungen auch nicht ihre Führungsmannschaft. Machen sie diesen deutlich, dass sie selbst auch mit der nötigen Selbstdisziplin an die Sache gehen und nicht Freitag Abend eine ToDo Liste an die Mitarbeiter schicken. Diese fühlen sich oft dazu genötigt diese Arbeiten am Wochenende durchzuführen. Auch wenn das nicht gewollt ist, macht es das miteinander einfacher wenn Aufgaben nicht kurz vor dem Wochenende verteilt werden. Auch der Hinweis in der Aufgabe “…es reicht bis Montag o.ä.” erzeugt trotzdem Druck beim Mitarbeiter, es könnte ja auch Montagmorgen 8:00 Uhr gemeint sein. Gehen sie nicht davon aus, dass es richtig Verstanden wird. Unterlassen sie solche Dinge einfach.

6.3 Betrieb

Wenn alles implementiert wurde, bleibt noch der Betrieb. Wie bei den meisten IT-Themen folgt auch der Betrieb von Business Mobility einem einfachen Prozess.

Nur die Auswahl der MDM / MAM Lösung und das Anschaffen von Smartphones ist noch keine Business Mobility. Ich hoffe aber, dass meine Anregungen ihnen in ihrem Projekt helfen und auch ihr Geschäft mobilisieren.