Die Ankündigen von Citrix, immer mehr Produkte als Cloud Service in der Citrix Cloud bereitzustellen ist bereits hinlänglich bekannt. Neben dem XenApp / XenDesktop und seit kurzem auch XenApp / XenDesktop Essentials gemeinsam mit Microsoft, ist auch XenMobile als XenMobile Services in der Citrix Cloud verfügbar. Mit diesem Artikel möchte ich zeigen, wie einfach es tatsächlich ist, eine komplette XenMobile Umgebung in der Citrix Cloud bereitzustellen.

Ein paar Worte zur Einleitung. Prinzipiell wird die komplette Lösung aus der Citrix Cloud bereitgestellt. Damit allerdings die Authentifizierung der Benutzer funktioniert, wird zwingend ein Citrix Cloud Connector benötigt. Dieser kann auf einem (besser zwei) lokalen Servern installiert werden, um die Verbindung mit unserem „On-Premise“ Active Directory herzustellen. Alternativ geht natürlich auch die Installation des Cloud Connectors in der Cloud, um die Benutzer an einem dort vorhandenem AD zu authentifizieren (z.B. auf Azure mit Azure AD).

Für den MDM (Mobile Device Management) Teil ist keine weitere Installation erforderlich. Wenn auch der MAM (Mobile Application Management) Teil verwendet werden soll, benötigen wir lokal noch einen NetScaler mit öffentlich erreichbarer IP-Adresse und FQDN. Dieser wird später dann für den Zugriff auf lokale Ressourcen (z.B. Exchange) über MicroVPN konfiguriert und verwendet.

Wie auch für die On-Premise Lösung benötigen wir natürlich auch ein Apple APNS Zertifikat, für die Verwaltung von iOS Geräten.

Citrix Cloud

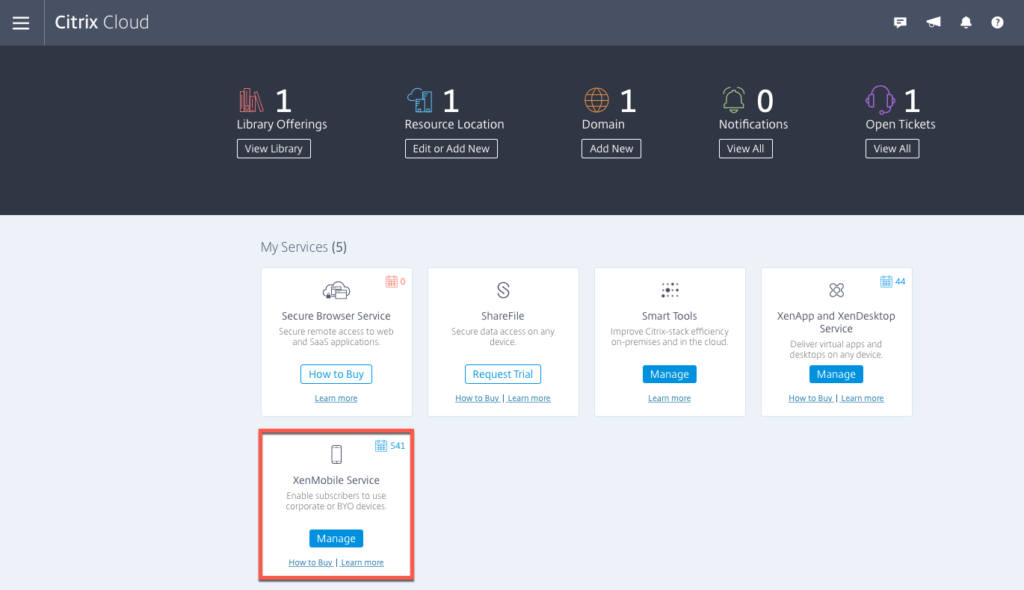

Der erste Schritt beginnt natürlich mit einem Citrix Cloud Account. Ich gehe davon aus, dass dieser bereits vorhanden ist. Für alle die noch keinen XenMobile Service bei ihrem Distributor ihrer Wahl gekauft haben, können an dieser Stelle auch mit der Trial Version beginnen.

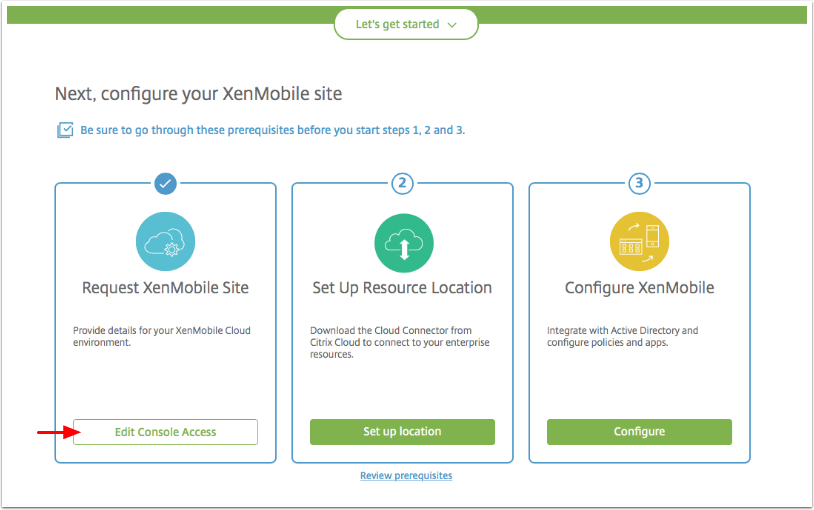

Steht die Trail zur Verfügung, können wir mit einem Klick auf Manage starten.

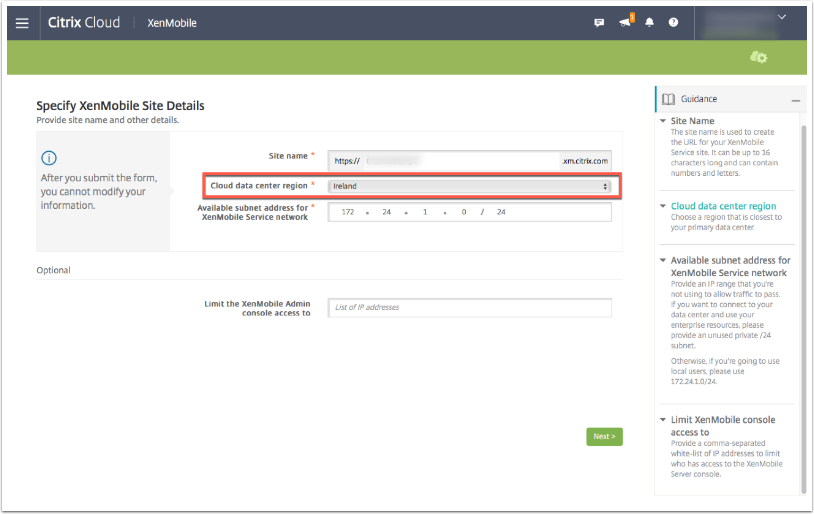

Die Basiseinrichtung benötigt zuerst einen Namen für unsere Site. Hier ist zu beachten, dass dieser nur Buchstaben und Zahlen enthalten (keine Bindestriche o. Ä.) und nicht länger als 16 Zeichen sein darf. Der FQDN wird automatisch um xm.citrix.com ergänzt.

Der nächste Schritt ist die Auswahl der Region des Datacenter. Obwohl hier Frankfurt zur Verfügung steht, könnte ich diese Region nicht nutzen. Alternativ bin ich hier dann auf Irland ausgewichen.

Zum Schluss wird noch ein privates /24 Subnet benötigt, dass natürlich im lokalen Netzwerk für den MAM Teil noch nicht verwendet wird.

Optional können wir auch noch den Zugriff auf die XenMobile Konsole auf bestimmte IP-Adresse (z.B. die öffentlichen IP-Adressen unsere Netzwerks) beschränken.

Ist alles erfasst, werden die Daten mit einem Klick auf den Next Button gespeichert und unsere Site angelegt.

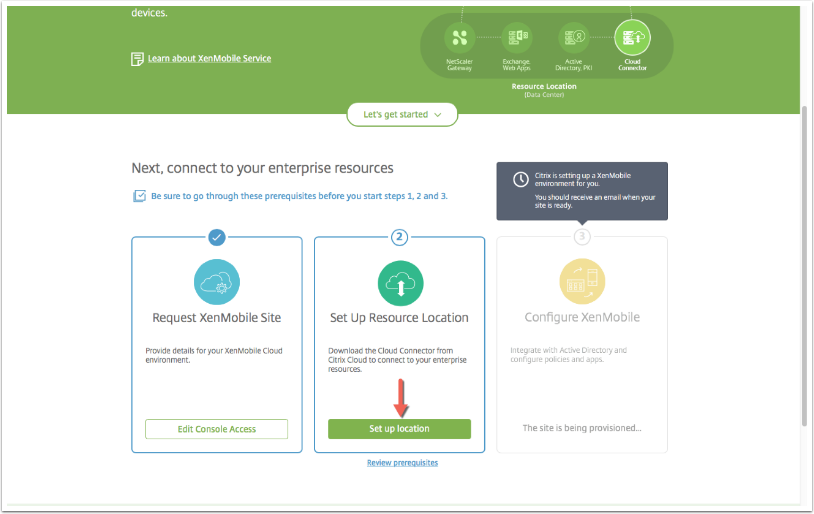

Während unsere neue Site angelegt wird, können wir uns dem Cloud Connector widmen.

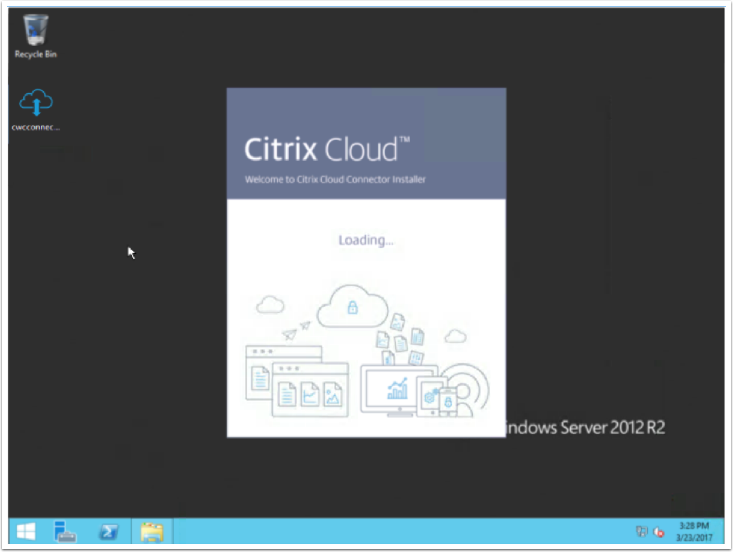

Den aktuellen Cloud Connector können wir uns direkt von der Website herunterladen und auf einem lokalen Windows Server (W2K12R2 oder W2K16) installieren.

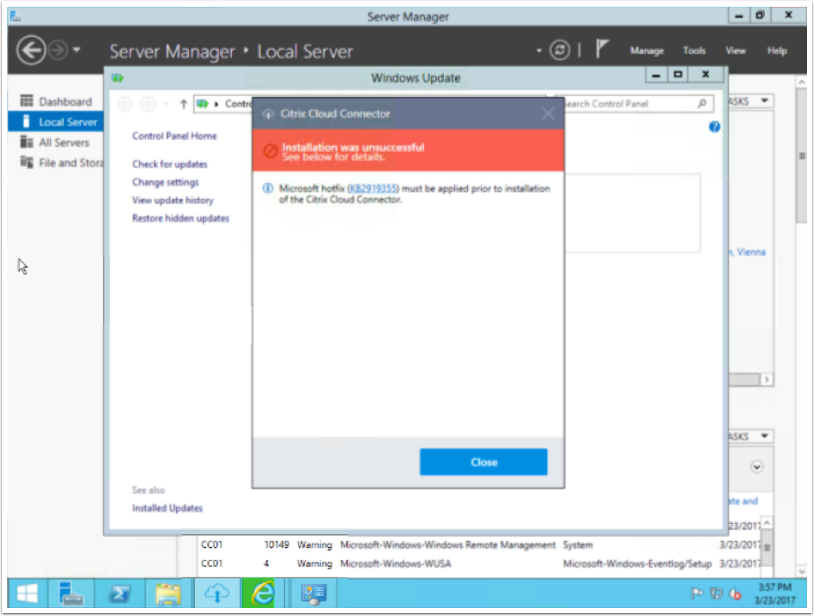

Für die Installation sollte der oder die Server auf dem aktuellen Patchlevel sein. Falls hier ein Patch fehlt, weist uns der Installer auch darauf hin.

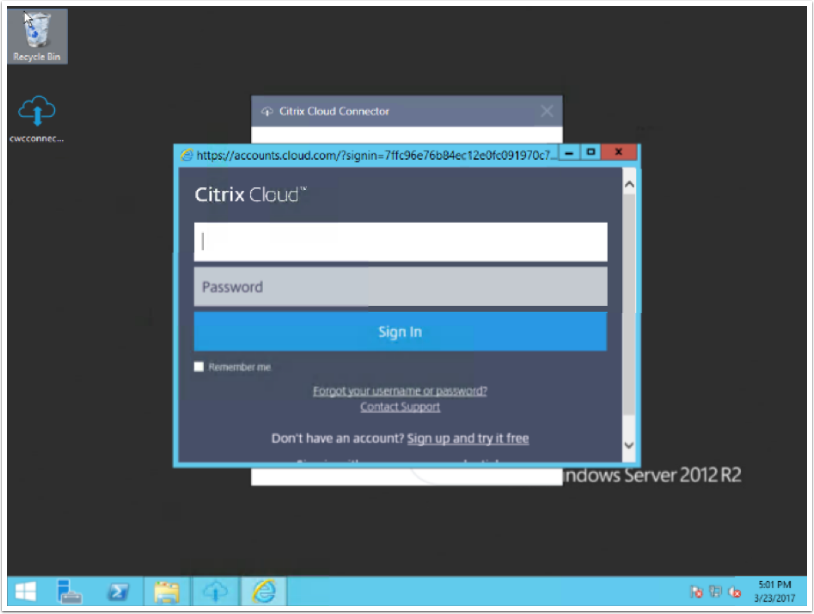

Sind alle Voraussetzungen erfüllt, müssen wir uns natürlich noch mit unserem Cloud Account bei Citrix anmelden.

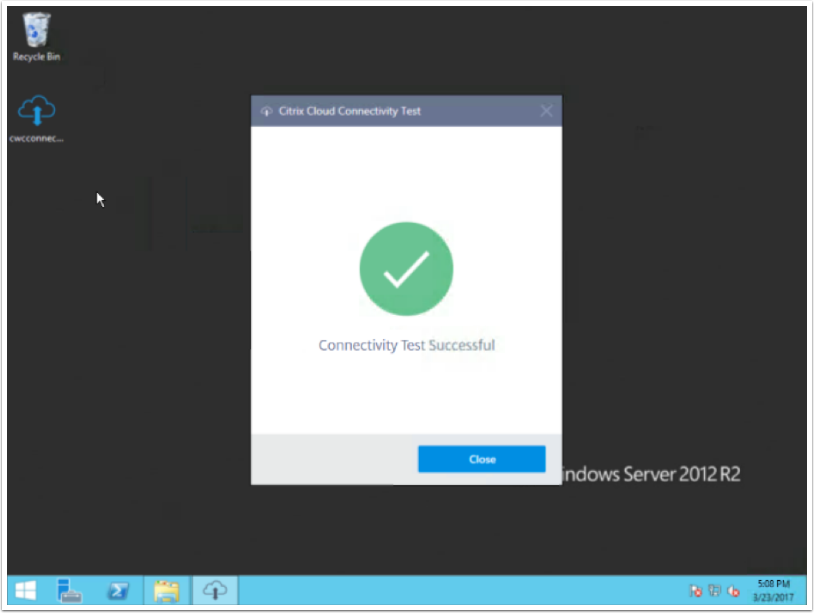

Sobald die Installation fertiggestellt ist, wird natürlich noch die Verbindung zur Citrix Cloud getestet.

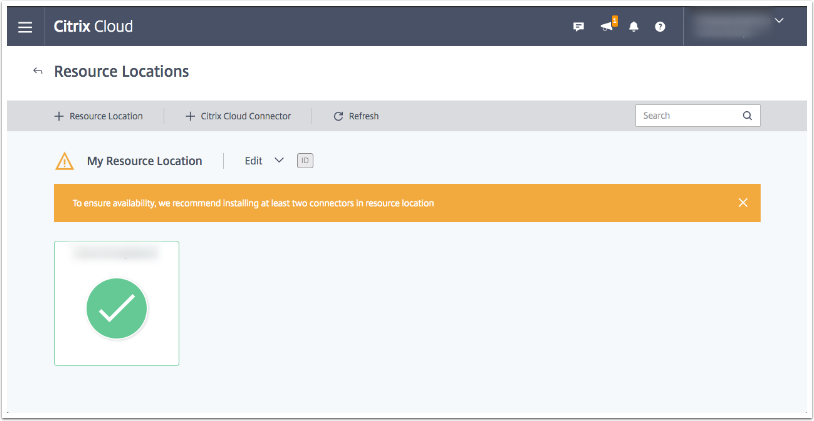

Ob der Cloud Connector auch mit der Citrix Cloud kommunizieren kann, können wir direkt im Cloud Portal überprüfen. Hier sollte jetzt der Cloud Connector unter den Resource Location zu finden sein.

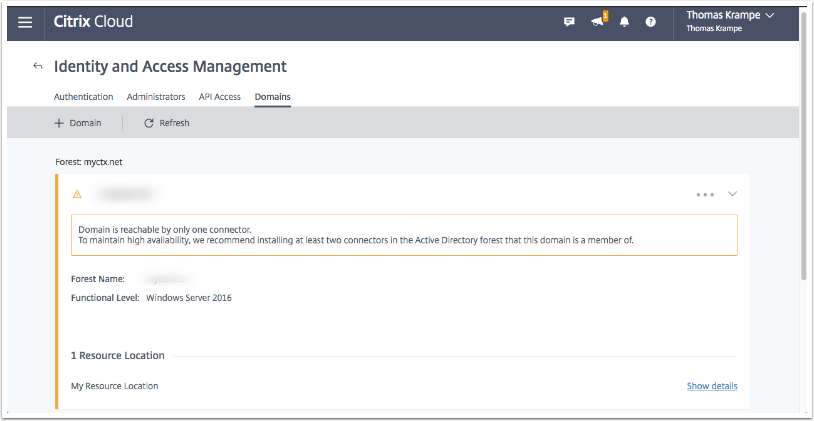

Unter Identity and Access Management finden wir auch unsere interne Domäne, die ebenfalls über den Cloud Connector bereitgestellt wird. In meinen Screenshots wird hier allerdings noch eine Warnung angezeigt, weil ich an dieser Stelle nur eine Maschine mit Cloud Connector bereitgestellt habe.

Kann der Cloud Connector mit der Citrix Cloud kommunizieren, können wir uns dem letzten Schritt in der Bereitstellung von XenMobile Services zuwenden.

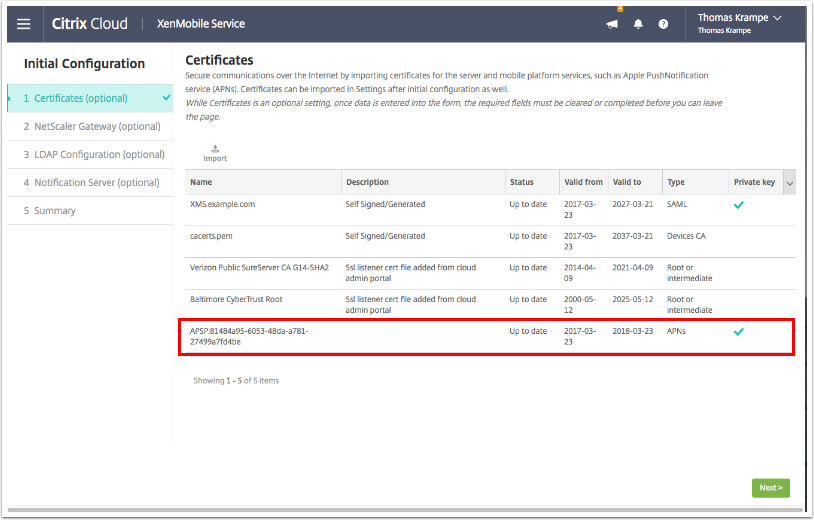

Wie auch bei der On-Premise Lösung müssen wir hier noch ein paar optionale Dinge konfiguieren. Zuerst müssen natürlich diverse Zertifikate vorhanden sein. anders als bei der On-Premise Installation müssen wir uns hier darum glücklicher Weise nicht mehr kümmern. Wollen wir allerdings iOS Geräte verwalten, benötigen wir hier das zuvor erwähnte Apple Push Notification Service (APNS) Zertifikat.

Wer noch kein APNS Zertifikat hat, kann hier nachlesen, wie es erstellt wird.

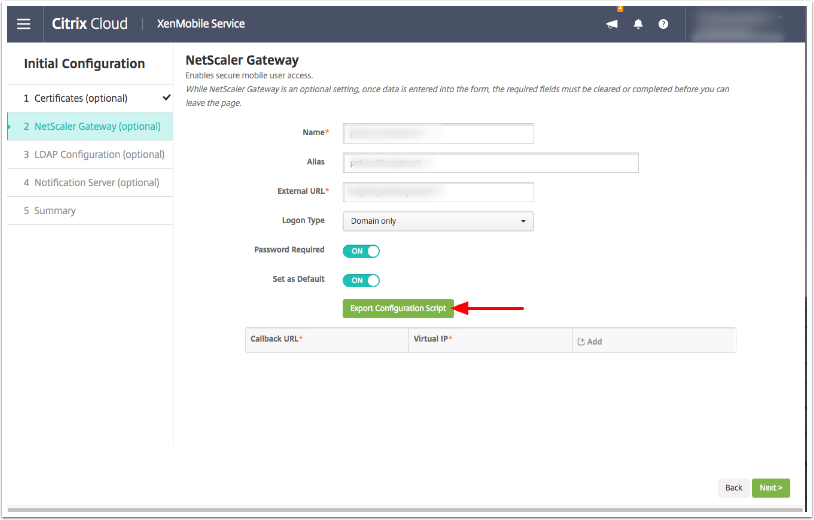

Schritt Nummer 2 ist nur notwendig, wenn wir Mobile Application Management (MAM) verwenden wollen und Endgeräte über das MicroVPN mit Ressourcen in unserem Netzwerk kommunizieren wollen. Der wichtigste Punkt hier ist neben dem Namen natürlich die extern erreichbare URL.

Wer sich nicht mit dem NetScaler auskennt, braucht an dieser Stelle nicht wirklich Know-How. Die komplette Konfiguration des NetScalers erledigt ein Skript, dass wir uns auch gleich herunterladen können. Der NetScaler muss natürlich bereits vorhanden und mit IP-Adressen (NSIP, SNIP) und einem SSL Zertifikat konfiguriert sein. Wie das geht, ist hier zu finden,

Ein wenig Vorsicht ist allerdings geboten, in meiner Version des Skripts fehlten einige Variablen. Im oberen Bereich des Skripts finden wir einige Platzhalter, die wir mit einem Texteditor mit Suchen & Ersetzen mit sinnvollen Werten füllen müssen. In meinem Fall fehlte in der Aufstelllung der Platzhalter <LDAP_SERVER>, der natürlich auch einen Wert benötigt. Nachfolgend die vollständige Liste der Platzhalter.

#Important Note: Please update the following placeholders with valid values:

# <NSG_IP> — Virtual IP Address to be assigned to the NetScaler Gateway virtual server. This IP address must be reachable from your devices either directly or via a NAT.

# <PROXY_LB_VIP> — Virtual IP Address to be assigned to the proxy load-balancer configured on the NetScaler. This IP address must be a private address.

# <LDAP_SERVER> — LDAP Server Name or IP-address.

# <LDAP_BASE_DN> — LDAP Base DN.

# <LDAP_BIND_DN> — LDAP Bind DN.

# <LDAP_PASSWORD> — LDAP Service Account Password.

# <SERVER_CERT_NAME> — Name of the server certificate file on the NetScaler. This certificate is bound to the NetScaler Gateway virtual server.

Dem Skript liegt eine ausführlich ReadMe Datei dabei, die genau erklärt wie das Skript auf dem NetScaler auszuführen ist. Es ist aber hilfreich, ein wenig NetScaler Verständnis zu haben um das Skript als auch das spätere Ergebnis nochmal überprüfen zu können.

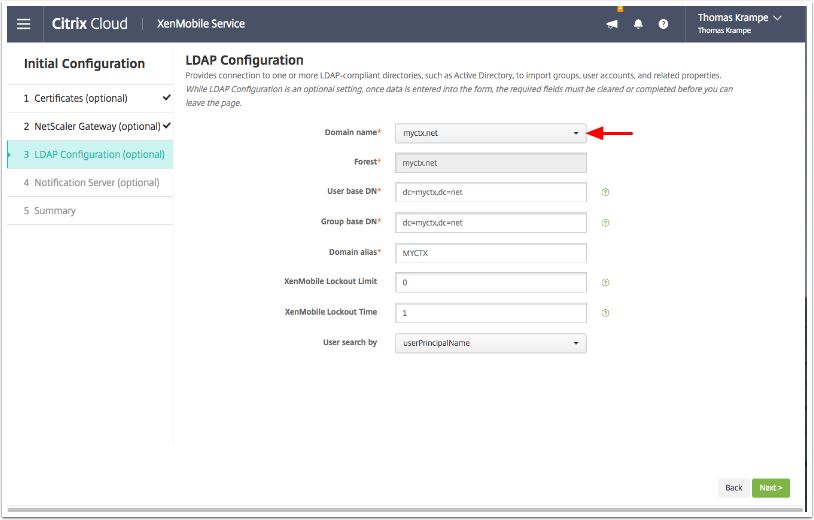

Der dritte Schritt ist die LDAP Konfiguration. Hier müssen wir lediglich die Domäne auswählen, die der Cloud Connector verbunden hat. Der Rest wird automatisch ausgefüllt.

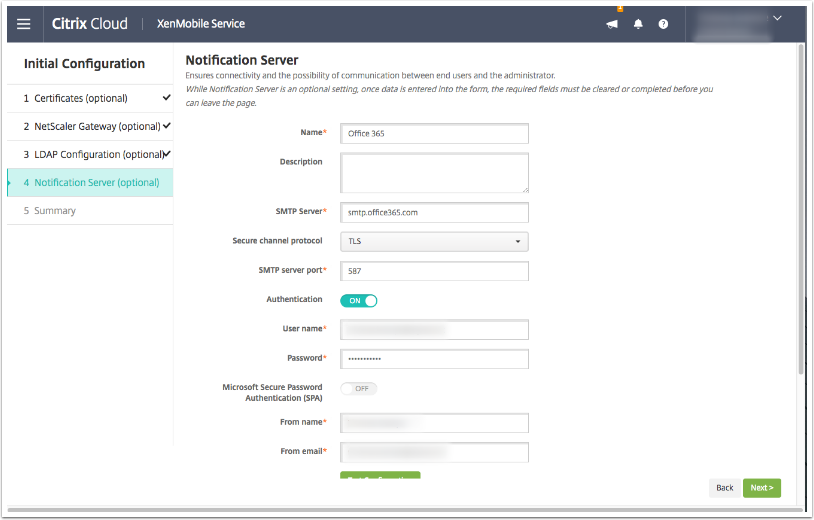

Abschließend mit dem vierten Schritt benötigen wir noch einen Mailserver für die Benutzerkommunikation über SMTP. Ich habe hier einfach meinen Office 365 Exchange Server hinterlegt. Es kann natürlich aber auch ein lokaler Mailserver sein, hier wird dann über den Cloud Connector mit dem Mailserver kommuniziert.

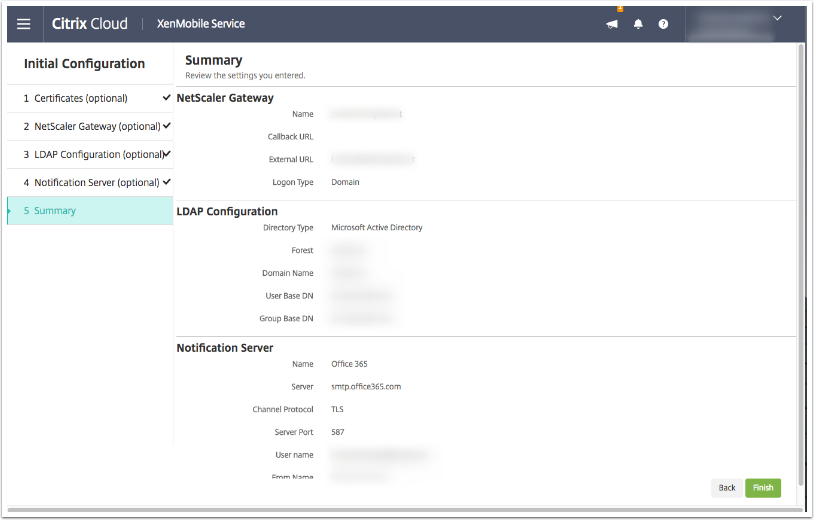

Ganz zum Schluss bekommen wir noch eine Zusammenfassung angezeigt.

Das war es im Prinzip schon. Mit einem Klick auf den Next Button sehen wir die von XenMobile bekannte Konsole und können unser System genau wie die On-Premise Lösung konfigurieren. Wer hier Hilfe benötigt dem kann ich mein Buch empfehlen.

An dieser Stelle können wir Bereits die App Secure Hub auf unser mobiles Endgerät herunter laden und es mit der URL https://<Name der Site>.xm.citrix.com sowie einem gültigen Benutzer aus unserem AD am XenMobile Server registrieren.

Wenn die paar Vorbereitungen getroffen wurden, ist das ganze Thema XenMobile Services in weniger als einer Stunde erledigt. Mit der On-Premise Lösung waren das locker ein paar Tage.